Социальная инженерия (social engineering)

Содержание:

- Как осуществляется социальная инженерия?

- Texas Attorney-General Warns of Delivery Company Smishing Scam

- Определение понятия

- Электронные письма или сообщения от друга

- Corporate Social Engineering Attack Scenarios

- Top 10 Techniques Used By Social Engineers

- Deepfake Attack on UK Energy Company

- Methods of Social Engineering

- What is social engineering

- Фишинг

- Microsoft 365 phishing scam steals user credentials

- Самые популярные методы социальной инженерии

- Приманки

- Примеры социальной инженерии

- Обратная социальная инженерия

- 2020

- How to Prevent Social Engineering Attacks

Как осуществляется социальная инженерия?

Даже несмотря на то, что алгоритмы шифрования становятся еще сложнее и безопаснее, использование социальной инженерии по-прежнему эффективны, как никогда.

Социальный инженер обычно собирает информацию о вас, чтобы иметь возможность доступа к вашим онлайн-аккаунтам и другим защищенным ресурсам.

Обычно злоумышленник заставляет жертву добровольно разглашать личную информацию посредством психологических манипуляций. Самое страшное в том, что эта информация не обязательно должна исходить от вас, просто кто-то, кто знает.

Социальные инженеры играют на неуверенности, небрежности и невежестве людей, чтобы заставить их разглашать жизненно важную информацию. В эпоху, когда удаленная поддержка широко используется, организации чаще сталкиваются с подобными взломами из-за неизбежной человеческой ошибки.

Любой может стать жертвой социальной инженерии, что еще страшнее, что вас могут взломать, даже не зная!

Texas Attorney-General Warns of Delivery Company Smishing Scam

Nearly everyone gets the occasional text message that looks like it could be a potential scam. But in September 2020, one smishing (SMS phishing) attack became so widespread that the Texas Attorney-General put out a press release warning residents about it.

Victims of this scam received a fraudulent text message purporting to be from a delivery company such as DHL, UPS, or FedEx. The SMS invited the target to click a link and “claim ownership” of an undelivered package. After following the link, the target was asked to provide personal information and credit card details.

The Texas Attorney-General warned all Texans not to follow the link. He stated that delivery companies do not communicate with customers in this way, and urged anyone receiving the text message to report it to the Office of the Attorney General or the Federal Trade Commission.

Top tip: Never to respond to any suspicious message, click links within SMS messages, or reveal personal or company information via SMS.

Further reading:

Определение понятия

Сегодня, когда владение информацией стало активно использоваться в коммерческих целях, важную роль в информационной безопасности играет человеческий фактор. Технологии безопасности, такие как межсетевые экраны, устройства идентификации, средства шифрования, системы обнаружения сетевых атак и т.д. малоэффективны в противостоянии хакерам, использующим методы социальной инженерии. В этой связи актуальной становится проблема работы с персоналом, обучение сотрудников применению политики безопасности и техникам противостояния социоинженерам, что является залогом безопасности для баз корпоративной информации.

Социальная инженерия (от англ. Social Engineering) — это использование некомпетентности, непрофессионализма или небрежности персонала для получения доступа к информации. Этот метод обычно применяется без компьютера, с использованием обычного телефона, почтовой переписки и т.д. В ходе атаки хакер устанавливает контакт с носителем информации (вводит в заблуждение, входит в доверие) и таким образом пытается получить сведения, которые или сложно получить другим путем или эти пути являются более рискованными.

Электронные письма или сообщения от друга

Другая распространенная тактика социальной инженерии состоит в том, что мошенник выступает от имени вашего друга. Прикинувшись дальним родственником или другом, он рассылает своим потенциальным жертвам электронные письма или сообщения в соцсети о том, что с ним (другом, родственником) произошло несчастье. Поэтому очень нужна помощь, без промедления.

На самом деле электронная почта друга (дальнего родственника) или его личная страничка в социальной сети перед подобной рассылкой писем были взломаны мошенником. Он таким образом искусно маскируется под известного друга, которому доверяют и которому безусловно верят, в надежде на то, чтобы получить для себя финансовую помощь.

Вместо сообщения «от друга» может быть электронное письмо от вашего банка. Еще бывает срочная просьба о помощи или просьба о пожертвовании в благотворительную организацию.

Будьте осторожны и всегда старайтесь подвергать сомнению информацию, которую получаете. Особенно надо быть внимательным, если это неожиданная для вас информация, не та, что вы ожидали, или вдруг пришла от того, от кого вы НЕ ждали подобной информации.

Главный принцип – не нужно спешить расставаться с деньгами и с важной конфиденциальной информацией о банковских счетах, картах, суммах, операциях, логинах и паролях, пин-кодах, CVC-кодах и т.п. «Нормальные» организации и их представители, будь то настоящие банки и даже правоохранительные органы, никогда не интересуются подобными данными

И уж точно они никогда не запрашивают эту информацию в режиме «здесь и сейчас прямо по телефону, не кладя трубку, срочно и немедленно».

Corporate Social Engineering Attack Scenarios

Social Engineering attacks exist in many forms and employ a wide variety of techniques, but their main purpose is almost always to circumvent security measures by exploiting a human entry point. Understanding these attacks will help employees identify potential attack vectors and verify their authenticity.

Below we’ve listed a few of the more common attack scenarios.

Credential Theft

Cybercriminals can use a set of different methods to steal someone’s credentials. Once credentials are stolen, the cybercriminal is able to access sensitive corporate data through the target’s device or accounts. The credentials can either be stolen or they can be changed. Cybercriminals can camouflage as the target and contact their HelpDesk or head of IT and claim they forgot their password, asking for the old password or a new password to be set and shared with them. They can also use investigative methods to find out answers to the target’s security questions and in this way log in as the target, without the target even realizing it.

Advanced Persistent Threats

The malware inserted into the target’s network is likely to create additional points of compromise. This is in the event that the initial point of compromise is closed, but the cybercriminals are able to continue with their attack. The malware can seek additional vulnerabilities and additional network access. Once the network access is sufficient for the cybercriminals, the cybercriminals gather target data. This includes data such as passwords and account names, after which the cybercriminals are able to access the data. The malware will collect data and extract it off the network so that it is in full control of the cybercriminal. Evidence of the APR attack will then be removed so that the target will not recognize an attack that has taken place. The cyber-attackers can lay dormant until the next time they want to continue with another data breach attack.

Financial Scams

In attempts to directly siphon money out of an organization, cybercriminals often employ a technique known as ‘Whaling‘. Posing as an executive from within the organization, they request an urgent money transfer to be fulfilled. Poorly prepared these attacks are easy to recognize, but with extensive social engineering a cybercriminal will be able to convincingly pose as a certain individual. They’ll use anything related to travel schedules, public appearances, or other engagements as a leverage point to urge the target into compliance.

Through APT attacks cybercriminals may also attempt to gain access to accounting systems to alter existing contracts or legitimate invoices. By changing payment terms, amounts, and most importantly, the recipient, cybercriminals are able to extract money in a hard-to-detect manner.

Top 10 Techniques Used By Social Engineers

Understanding the different attack vectors for this type of crime is key when it comes to prevention. This is how the bad guys do it:

Pretexting

An invented scenario is used to engage a potential victim to try and increase the chance that the victim will bite. It’s a false motive usually involving some real knowledge of the victim (e.g. date of birth, Social Security number, etc.) in an attempt to get even more information.

Diversion Theft

A ‘con’ exercised by professional thieves, usually targeted at a transport or courier company. The objective is to trick the company into making the delivery somewhere other than the intended location.

Water-Holing

This technique takes advantage of websites people regularly visit and trust. The attacker will gather information about a targeted group of individuals to find out what those websites are, then test those websites for vulnerabilities. Over time, one or more members of the targeted group will get infected and the attacker can gain access to the secure system.

Baiting

Baiting means dangling something in front of a victim so that they take action. It can be through a peer-to-peer or social networking site in the form of a (porn) movie download or it can be a USB drive labeled “Q1 Layoff Plan” left out in a public place for the victim to find. Once the device is used or malicious file is downloaded, the victim’s computer is infected allowing the criminal to take over the network.

Quid Pro Quo

Latin for ‘something for something’, in this case it’s a benefit to the victim in exchange for information. A good example is hackers pretending to be IT support. They will call everyone they can find at a company to say they have a quick fix and «you just need to disable your AV». Anyone that falls for it gets malware like ransomware installed on their machine.

Tailgating

A method used by social engineers to gain access to a building or other protected area. A tailgater waits for an authorized user to open and pass through a secure entry and then follows right behind.

Deepfake Attack on UK Energy Company

In March 2019, the CEO of a UK energy provider received a phone call from someone who sounded exactly like his boss. The call was so convincing that the CEO ended up transferring $243,000 to a “Hungarian supplier” — a bank account that actually belonged to a scammer.

This “cyber-assisted” attack might sound like something from a sci-fi movie, but, according to Nina Schick, Author of “Deep Fakes and the Infocalypse: What You Urgently Need to Know”, “This is not an emerging threat. This threat is here. Now.”

To learn more about how hackers use AI to mimic speech patterns, listen to Nina’s discussion about deepfakes with Elvis Chan, Supervisory Special Agent at the FBI at Tessian Human Layer Security Summit.

Further reading:

Methods of Social Engineering

Social engineers often draw on one or several compliance techniques. These are some of the methods a social engineering attack is likely to draw upon:

Friendship or liking

People comply easier when the request comes from a friend or someone they like. Social engineers will seek common ground and establish a friendship to get the target to comply with their request.

Commitment or consistency

Once a person is committed to something, they are more likely to comply with “follow-up” requests, which are in line with the original request they agreed to. In social engineering, this could mean asking for a simple, easy thing first, and then slowly continuing with more detailed and personal requests. Once the target has complied with the first request, they are much more likely to agree to the rest

Scarcity

People are more likely to agree to a request if they feel the offer is scarce or will only be available for a short period of time. Social engineering uses this technique to use the target’s fear of missing out against them.

Reciprocity

People are likelier to comply with a request if they have been treated well by the person making the request. For example, the social engineer could have done the target a small favor, in order to use their need for reciprocity against them.

Social validation

People are more likely to comply with a request if they consider it the socially correct thing to do. The social engineering attack could be framed as a socially-expected request, such as participating in a donation or joint effort.

Authority

Many people are especially trusting towards official authorities inside of an organization such as IT Support, Management, or Security. This is called the principle of authority – one of the six principles of persuasion. If a social engineer camouflages as an authority or a legitimate entity, the target is more likely to comply with the request.

Social engineering is the term used for a broad range of malicious activities accomplished through human interactions. It uses psychological manipulation to trick users into making security mistakes or giving away sensitive information.

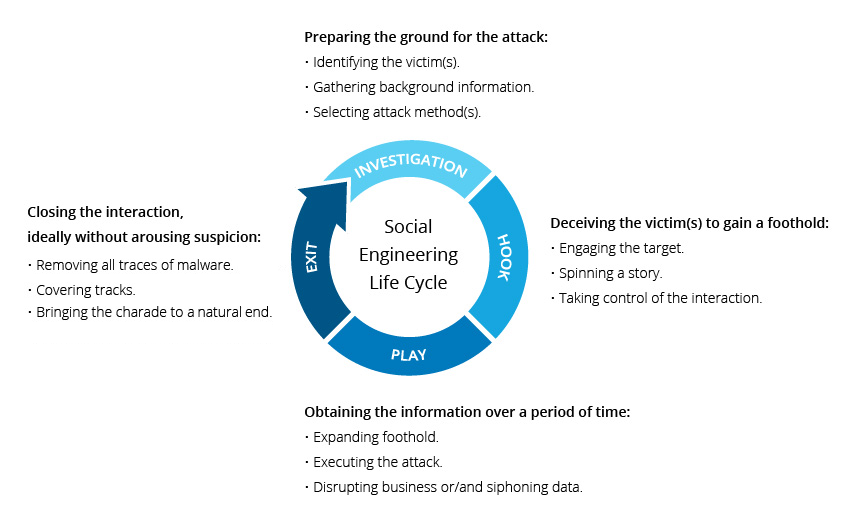

Social engineering attacks happen in one or more steps. A perpetrator first investigates the intended victim to gather necessary background information, such as potential points of entry and weak security protocols, needed to proceed with the attack. Then, the attacker moves to gain the victim’s trust and provide stimuli for subsequent actions that break security practices, such as revealing sensitive information or granting access to critical resources.

Social Engineering Attack Lifecycle

What makes social engineering especially dangerous is that it relies on human error, rather than vulnerabilities in software and operating systems. Mistakes made by legitimate users are much less predictable, making them harder to identify and thwart than a malware-based intrusion.

Фишинг

Это форма взлома, когда злоумышленник пытается украсть учетные данные пользователя, делая поддельные замены страниц входа в систему. Как правило, злоумышленник отправляет вредоносное электронное письмо пользователю, выступающему в качестве надежного источника, такого как банк или веб-сайт социальной сети, обычно со ссылкой для ввода учетных данных.

Ссылки обычно выглядят как законные сайты, но при ближайшем рассмотрении выявляется, что они не правы.

Например, фишинговая ссылка когда-то использовала paypai.com для того, чтобы обмануть пользователей Paypal и предоставить им свои данные для входа.

Типичный формат электронной почты для фишинга.

Microsoft 365 phishing scam steals user credentials

Here’s how the attack works. Pay attention—it’s actually pretty clever,

Upon opening the (disguised) .html file, the target is directed to a website containing malicious code. The code triggers a pop-up notification, telling the user they’ve been logged out of Microsoft 365, and inviting them to re-enter their login credentials.

You can guess what happens next—the fraudulent web form sends the user’s credentials off to the cybercriminals running the scam.

This type of phishing—which relies on human error combined with weak defenses—has thrived during the pandemic. Phishing rates doubled in 2020, according to the latest FBI data.

Further reading:

Самые популярные методы социальной инженерии

Атака на человека может производиться по многим сценариям, но существует несколько наиболее распространённых техник работы злоумышленников.

Фишинг

Чувство, на котором играют: невнимательность

И вроде бы, человек всё делает так, как сказано в письме но… он попался! Преступники продумали каждый его шаг, именно поэтому им удаётся заставлять людей делать то, что они хотят.

Подробнее о том, как распознать сайт-подделку и защититься от фишинга можете прочитать в этом посте.

Чувство, на котором играют: жадность

Кви про кво

Чувство, на котором играют: доверчивость

Или «услуга за услугу», от латинского «quid pro quo». Используя этот метод, злоумышленник представляется сотрудником службы технической поддержки и предлагает исправить возникшие неполадки в системе, хотя на самом деле проблем в работе ПО не возникало

Жертва верит в наличие неисправностей и, выполняя указания хакера, лично передаёт ему доступ к важной информации

Претекстинг

Чувство, на котором играют: доверчивость

Ещё один приём, к которому прибегают киберпреступники, называется претекстинг (действие, отработанное по заранее составленному сценарию)

Чтобы завладеть информацией, преступник выдаёт себя за известное вам лицо, которому якобы необходима ваша информация для выполнения важной задачи. . Социальные инженеры представляют сотрудниками банков, кредитных сервисов, техподдержки или вашим другом, членом семьи — человеком, которому вы по умолчанию доверяете

Для большей достоверности они сообщают потенциальной жертве какую-либо информацию о ней: имя, номер банковского счёта, реальную проблему, с которой она обращалась в эту службу ранее. Общеизвестный пример — чёрные «call-центры», когда заключённые под видом сотрудников крупных банков звонят гражданам и обманом заставляют перевести деньги. Самый яркий случай произошёл в «Матросской Тишине», где мошенники обманом получили 7 миллионов рублей

Социальные инженеры представляют сотрудниками банков, кредитных сервисов, техподдержки или вашим другом, членом семьи — человеком, которому вы по умолчанию доверяете. Для большей достоверности они сообщают потенциальной жертве какую-либо информацию о ней: имя, номер банковского счёта, реальную проблему, с которой она обращалась в эту службу ранее. Общеизвестный пример — чёрные «call-центры», когда заключённые под видом сотрудников крупных банков звонят гражданам и обманом заставляют перевести деньги. Самый яркий случай произошёл в «Матросской Тишине», где мошенники обманом получили 7 миллионов рублей.

Обратная социальная инженерия

Чувство, на котором играют: доверчивость, невнимательность

Методика направлена на то, чтобы жертва сама обратилась к социальному инженеру и выдала ему необходимые сведения. Это может достигаться несколькими путями:

Внедрение особого ПО

Поначалу программа или система работает исправно, но потом происходит сбой, требующий вмешательства специалиста. Ситуация подстроена таким образом, чтобы тем специалистом, к которому обратятся за помощью, оказался социальный хакер. Налаживая работу ПО, мошенник производит необходимые для взлома манипуляции. А когда взлом обнаруживается, социальный инженер остаётся вне подозрения (он ведь наоборот помогал вам).

Злоумышленники могут рекламировать свои услуги как компьютерных мастеров или других специалистов. Жертва обращается к взломщику сама, а преступник не только работает технически, но и выуживает информацию через общение со своим клиентом.

Приманки

В ходе таких атак преступники используют против своих жертв качества их характера, чаще всего — жадность и желание легкой наживы. Злоумышленник заманивает жертву в ловушку, обещая золотые горы, однако в итоге человек теряет контроль над своими учетными данными или система оказывается инфицированной вредоносным ПО.

Попасть в такую ловушку намного легче, чем кажется на первый взгляд. Приманки могут быть двух видов – физическая приманка и интернет-приманка. В первом случае преступник использует инфицированный флеш-накопитель, оставив его на видном месте. После того, как жертва подключает флешку к офисному или домашнему компьютеру, происходит автоматическая установка вредоносной программы, разрушающей компьютерную систему.

В случае с онлайн-вариантом пользователь загружает вредоносное ПО с интернет-сайта. Чтобы заставить вас загрузить файл, используются разные методы – сообщения электронной почты, фейковый интернет-сайт или рекламные объявления, направляющие на вредоносный сайт.

Примеры социальной инженерии

Для достижения своих целей злоумышленники эксплуатируют человеческое любопытство, доброжелательность, вежливость, лень, наивность и другие самые разные качества. Атака на человека (так хакеры называют социальную инженерию) может производиться по многим сценариям, в зависимости от ситуации, но существует несколько наиболее распространенных техник работы злоумышленников.

Троян. Это вирус, получивший свое название по принципу работы, сходному с троянским конем из древнегреческого мифа. Пользователь скачивает программу или даже картинку, и под видом безобидного файла на компьютер жертвы попадает вирус, с помощью которого злоумышленники крадут данные. Иногда это скачивание производится автоматически, когда человек переходит по любопытной ссылке, открывает сомнительные сайты или подозрительные электронные письма. Почему этот вид кражи данных называют социальной инженерией? Потому что создатели вируса хорошо знают, как замаскировать вредоносную программу, чтобы вы наверняка кликнули по нужной ссылке или скачали файл.

Кви про кво. От латинского quid pro quo, что в переводе означает «то за это». Этот вид мошенничества работает по принципу «услуга за услугу». Злоумышленник представляется сотрудником службы технической поддержки и предлагает исправить возникшие неполадки в системе или на компьютере конкретного пользователя, хотя на самом деле проблем в работе ПО не возникало. Жертва верит в наличие неисправностей, о которых ей сообщил «специалист», и с радостью сообщает нужные данные или выполняет действия, которые диктует мошенник.

Обратная социальная инженерия

Так называется вид атаки, при котором жертва сама обращается к злоумышленнику и предоставляет ему нужные сведения. Это может достигаться несколькими путями:

- Внедрение особого ПО. Поначалу программа или система работает исправно, но потом происходит сбой, требующий вмешательства специалиста. Конечно, ситуация подстроена таким образом, чтобы тем специалистом, к которому обратятся за помощью, оказался социальный хакер. Налаживая работу ПО, мошенник производит необходимые для взлома манипуляции. Иногда нужная информация добывается не непосредственной работой с компьютером, а через общение с пользователем, который ради скорейшей починки оборудования готов сообщить мастеру любую конфиденциальную информацию. В дальнейшем, когда взлом обнаруживается, социальный инженер за маской помощника может оставаться вне всякого подозрения, что делает социальную инженерию очень выгодным инструментом.

- Реклама. Злоумышленники могут рекламировать свои услуги как компьютерных мастеров или других специалистов. Жертва обращается к взломщику сама, а преступник не только работает технически, но и выуживает информацию через общение со своим клиентом.

- Помощь. Социальный инженер может умышленно оказаться в числе тех, к кому обратятся за помощью в случае сбоя, а иногда мошенник заранее производит какую-то манипуляцию, которая вынудит жертву искать помощника. В этом случае хакер предстает в положительной роли, а атакованный остается благодарным за оказанную услугу.

2020

Новая схема мошенничества с Telegram-каналами

25 ноября 2020 года Роскачество рассказало о новой схеме мошенничества в Telegram. Она заключается в том, что злоумышленники обращаются к администраторам каналов в мессенджере под видом переговоров о размещении рекламы. Затем предлагают скачать архивный файл с «презентацией» продукта, рекламу которого они хотят оплатить. Архив содержит вирус, которая и передаёт данные и управление аккаунтом хакерам. Подробнее здесь.

Fortinet: Как киберпреступники применяют социальную инженерию во времена пандемии

30 апреля 2020 года компания Fortinet сообщила о том, что в связи со сложившейся ситуацией, вызванной коронавирусом, люди по всему миру испытывают чувства тревожности и неуверенности, и этим не брезгуют пользоваться преступники. Они воспринимают это положение как возможность для кражи денег или личной информации путем создания мошеннических схем с использованием приемов социальной инженерии, распространяя их по электронной почте, через текстовые сообщения и телефонные звонки.

За последние несколько недель участились попытки заманивания ничего не подозревающих жертв на зараженные веб-сайты, провоцирования перехода по вредоносным ссылкам или предоставления личной информации по телефону. И все это происходит в контексте пандемии. Многие злоумышленники пытаются выдать себя за представителей легитимных организаций, таких как Министерство здравоохранения или Всемирная организация здравоохранения (ВОЗ), предоставляя недостоверную информацию и даже обещания доступа к вакцинам – все это за деньги, конечно.

Более того, никто не застрахован от подобных атак – от административных сотрудников, подрядчиков и стажеров до топ-менеджеров. Даже деловые партнеры могут использоваться для получения конфиденциальной информации и доступа к сетям. Даже дети тех, кто на апрель 2020 года подключаются к рабочей сети через домашнюю, могут быть потенциальными целями. Это непрекращающаяся бомбардировка, каждую минуту каждого дня, 24/7/365.

Мошенники предпочитают путь наименьшего сопротивления. Они взламывают психологию объектов атаки (которые редко понимают кто с ними связывается на самом деле), а также полагаются на общедоступные данные для создания профилей жертв. Киберпреступники являются экспертами в искусстве маскировки, манипулирования, воздействия и создания приманок для обмана людей, с целью подтолкнуть их к разглашению конфиденциальных данных и/или предоставлению доступа к сетям и/или объектам.

Когда речь идет о сдерживании, понимание основных векторов атаки, используемых злоумышленниками, является ключевым. Fortinet выделяет следующие варианты атак с использованием социальной инженерии.

Цифровые атаки:

Атаки с использованием телефона:

- Smishing – атака с использованием текстовых сообщений, якобы от надежного отправителя. Используется для того, чтобы жертва загрузила в свое устройство вирус или другую вредоносную программу.

- Vishing – атака, при которой злоумышленник звонит на мобильный телефон, притворяясь представителем какой-либо легитимной организации, например, банка, с целью «выудить» конфиденциальную информацию (данные банковской карты и тд.). Здесь тактика заключается в подделке идентификатора вызывающего абонента. Это позволяет обставить все так, будто звонок поступил из надежного источника.

95% всех нарушений безопасности объясняются человеческим фактором

Вот почему крайне важно, чтобы пользователи стали первой линией защиты, а для этого необходимо несколько углубить знания в области кибербезопасности.. Эксперты Fortinet рекомендуют следующие меры для защиты личной и служебной информации:

Эксперты Fortinet рекомендуют следующие меры для защиты личной и служебной информации:

- С подозрением относиться к любому электронному письму или текстовому сообщению, в котором запрашивается конфиденциальная информация или финансовые транзакции.

- Наводить курсор и просматривать все гиперссылки до нажатия, чтобы убедиться, что они ведут на легитимные ресурсы.

- Использовать многофакторную аутентификацию для получения безопасного доступа к важным системам и базам данных.

- Убедиться, что на защитных средствах браузера, мобильных устройств и компьютера установлены все актуальные обновления.

- Никогда не использовать одинаковые пароли для нескольких учетных записей и устройств. Уникальность и сложность пароля имеют первостепенное значение для защиты от дополнительного риска.

Необходимо помнить о использовать кибер-дистанцировании от злоумышленников. Держать кибер-дистанцию, избегая подозрительных запросов и контактов.

How to Prevent Social Engineering Attacks

As security systems are evolving and become more secure, cybercriminals increasingly lean on the ignorance and lack of education of humans. This means that in order to combat security tests and social engineering, companies need an educated and informed workforce alongside reliable cybersecurity measures.

When it comes to social engineering, the greatest threat to cybersecurity is human error. 90% of all breaches happen because of employee mistakes. This is why when preventing social engineering, it must focus on educating and training employees and making them aware of different types of attacks they are likely to run into. Educate and train yourself, your co-workers, and employees. Because all it takes is one employee to fall for a scam, and the entire company can be at a risk.